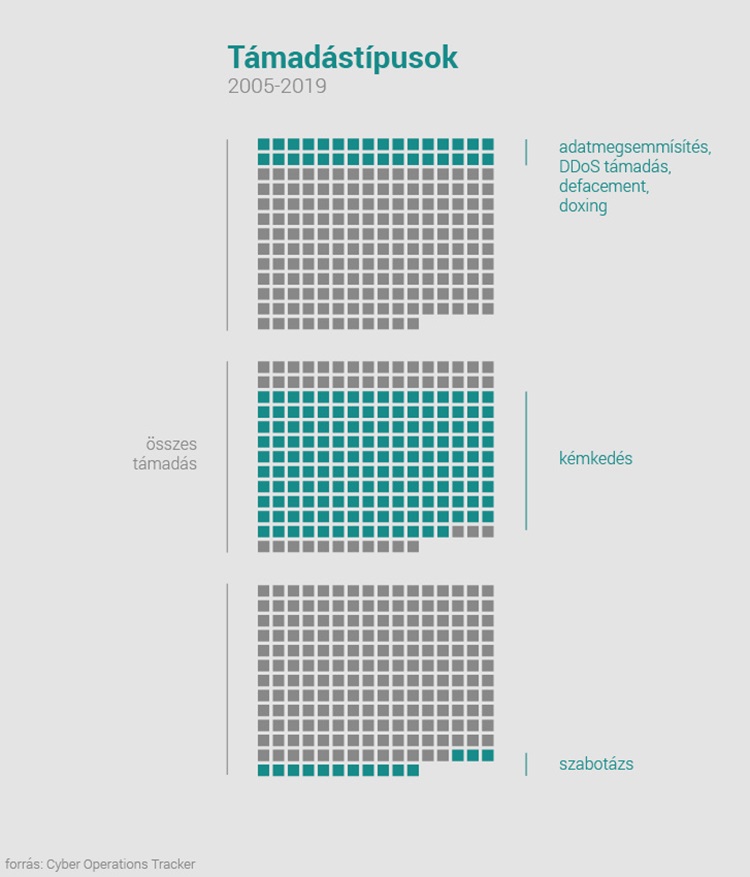

- A kémkedés a leggyakoribb kibertámadási forma, de a drasztikusabb rombolás se ritka, és egyre gyakoribbak a konkrét fizikai következménnyel járó szabotázsakciók is.

- Minden aktív kiberhatalom elit hekkercsapatokat tart fenn, amelyek az anyaország külpolitikai érdekei szerint végzik a kibertámadásokat.

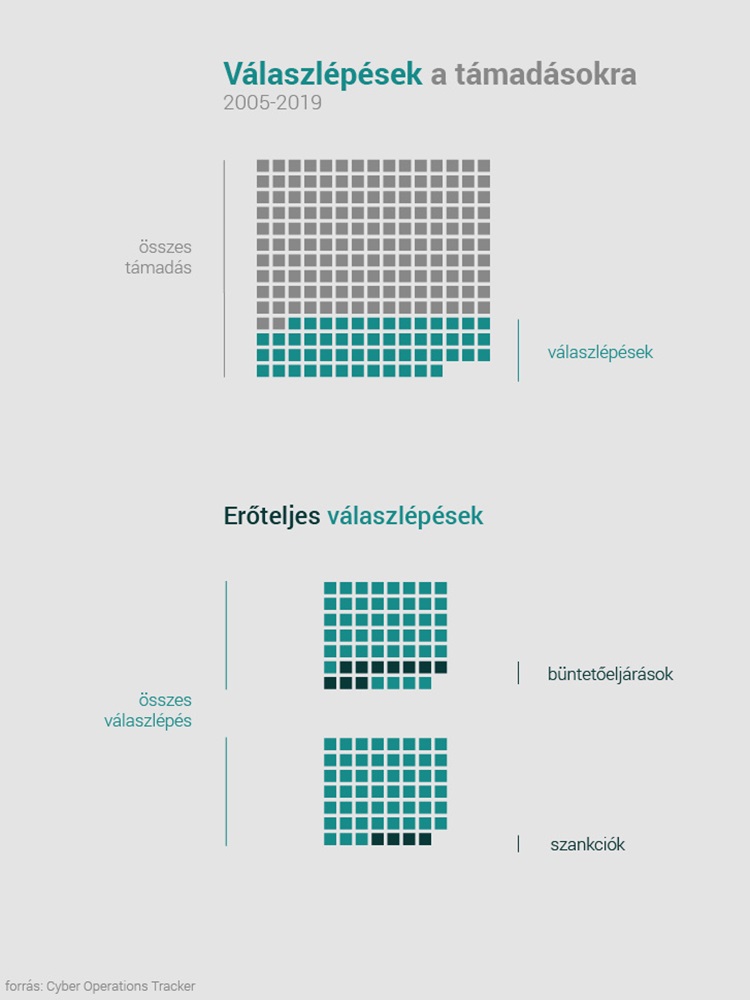

- Valódi következmény, nyilvános válaszlépés csak a legritkább esetben történik, ami világszerte még vonzóbbá teszi a kiberhadviselést.

- Az elmúlt 15 év adatai és a legfontosabb támadások alapján mutatjuk be a kiber-világháború legfontosabb szereplőit és trendjeit.

Mondanánk, hogy lassan tényleg nem ártana felkészülni a harmadik világháborúra, de az a helyzet, hogy az valójában már évek óta zajlik, még ha kevésbé látványosan is, mint ha puskák ropognának és városok dőlnének romba. Ennek ellenére még mindig

nagyrészt szabályozatlan frontról van szó: hiába egyre több az állami hátszelű kibertámadás, az esetek nagy részében szinte lehetetlen a bizonyítás, így a számonkérés és a következmény is minimális.

Azaz a hülyének is megéri errefelé próbálkozni, a világ vezető hatalmainak meg pláne.

A hibrid hadviselésnek a valódi és a kiberfegyveres konfliktusok mellett szerves részét képezik a dezinformációs kampányok és az álhírek terjesztése is, de mi most kifejezetten a kibertámadásokkal foglalkozunk. Egy állami támadásokat nyomon követő adatbázis alapján megmutatjuk a legfontosabb adatokat, na meg sok-sok példát, és kihámozzuk belőlük, hogy néz ki napjainkban az egyre nagyobb fordulatszámon pörgő kiberháború.

Rossz látási körülmények

A kiberműveleti adatbázist a Council on Foreign Relations (CFR) nevű amerikai külpolitikai think tank működteti a digitális és kiberpolitikai programja keretében. Ez 2005 óta gyűjti azokat a nyilvánosságra került kibertámadásokat, amelyek mögött vélhetően valamelyik állam állt. Ehhez különféle nyilvános forrásokból (biztonsági cégek kutatásaiból, kormányzati és médiajelentésekből) összesíti és köti össze az elérhető információkat. Az értelmezéshez azonban nem árt tisztázni néhány dolgot.

A CFR csak állami hátszelű incidensekkel foglalkozik, mert a célja annak feltérképezése, hogy az egyes országok hogyan használják a kibertámadást mint eszközt a külpolitikai céljaik eléréséhez. Ennek a szűkítésnek ugyanakkor van egy olyan hasznos módszertani mellékhatása is, hogy az állami támogatású támadásokról rendszerint több és megbízhatóbb adat áll rendelkezésre. Ez itt azért különösen fontos, mert

egy-egy kibertámadás elkövetőjét elég nehéz nagy biztonsággal meghatározni, teljes bizonyossággal pedig szinte lehetetlen, mert nehéz technikailag pontosan visszakövetni.

Ezért érdemes azokra az esetekre koncentrálni, amelyekről viszonylagos biztonsággal kijelenthető, ki áll mögöttük. Másrészt kibertámadásból annyi van, mint csillag az égen, és ha minden apró-cseprő hekkelést számba akarnánk venni, percenként kellene frissítenünk a cikket. Így praktikusabb is az állami akciókra összpontosítani.

A kép persze még így sem teljes, hiszen

csak a nyilvánosságra került adatokkal lehet dolgozni, felderítetlen támadásokkal vagy például nemzetbiztonsági okokból nem közölt információkkal nem,

így az állami hátterű támadások valós száma minden bizonnyal ennél jóval magasabb. Érdemes azt is megjegyezni, hogy az adatbázisban felülreprezentáltak az angol nyelvű országok elleni támadások, mert a legtöbb adat ezekről érhető el, illetve mert a legteljesebb gyűjtést jegyző CFR is amerikai. (A cikkben megemlített magyar esetek például nem is szerepelnek az adatbázisban.) A legfontosabb trendeket viszont mindezzel együtt is megmutatják ezek az adatok.

Mivel nemzetállami hátszelű támadásokról van szó, a könnyebb emészthetőség kedvéért az áldozatokat is nemzetállamokhoz rendeltük az adatok feldolgozása során. Így például nemcsak az amerikai kormány elleni támadásokat soroltuk az Egyesült Államokat célzó akciókhoz, hanem az amerikai cégek vagy személyek ellenieket is – hiszen a kiberháború fegyvereivel egyre gyakrabban lőnek a civilekre is.

Néhány esetben előfordulhat, hogy a támadó és az áldozat is ugyanaz az állam, amikor egy kormány a saját országa civil szervezetei vagy aktivistái ellen lép fel, például amikor Mexikó kormánya mexikói újságírók ellen kémkedett. A nemzetközi szervezeteket akkor soroltuk valamelyik államhoz, ha a támadás egy jól behatárolható egységük ellen irányult, ellenkező esetben külön kategóriát kaptak.

Az adatbázis negyedévente frissül, nemcsak új támadásokkal, hanem korábbi incidensekről időközben kiderült új részletekkel is. A cikk írásakor az idén március végi állapotot tükrözi.

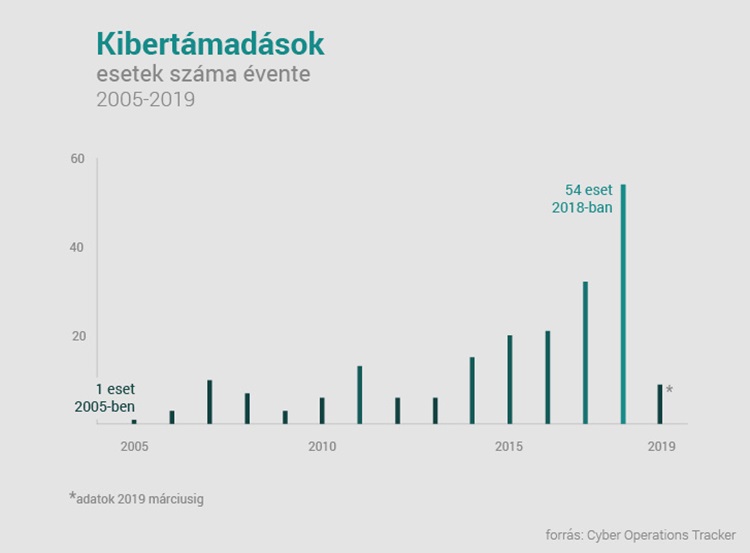

Egyre több a kibertámadás

Az eddig vizsgált szűk 15 évből összesen 206 olyan nagyobb támadás vagy összefüggő támadássorozat került be a gyűjtésbe, amelyekről nagy biztonsággal állítható, hogy a támadók mögött valamilyen nemzetállam állt – még ha azt nem is minden esetben sikerült azonosítani, hogy melyik. A támadások éves eloszlása alátámasztja azt az egyre inkább közhellyé váló tézist, hogy a kiberhadviselés korába léptünk, és a kibertérben vívott háború már szabad szemmel is egyre inkább láthatóvá válik.

Ahogy a grafikonon is jól látszik, a támadások száma az elmúlt pár évben kezdett emelkedni, de igazán látványosan 2018 ugrik ki: az állami akcióként azonosított kibertámadások több mint negyede tavaly történt, és az 54 akcióból legalább 25 köthető Oroszországhoz.

2019 első három hónapjából 9 eseményről tudni, ami már most több, mint jó pár korábbi év teljes termése. Ebből a 9-ből négyhez volt köze az oroszoknak – például az amerikai és európai agytrösztök megtámadásához –, háromhoz pedig Kínának. Egy választási hekkelés is jutott már az év elejére, ez ráadásul orosz-kínai közös munka lehetett: Indonézia választói adatbázisába piszkáltak bele a támadók.

Az idei listán néhány olyan támadás is található, amelyek valójában még tavaly ősszel történtek, de csak idén hozták nyilvánosságra őket: egyrészt orosz hekkerek a 2018-as amerikai félidős választások alatt is bepróbálkoztak a Demokrata Pártnál; másrészt a 2016-os elnökválasztáskor aktív orosz trollfarmra, az Internet Research Agencyre csaptak le az amerikaiak a félidős választások napján.

Nyüzsögnek a kémek, tesztelnek a szabotőrök

A CFR adatbázisa a támadások hat alaptípusát különbözteti meg, amelyek közül messze a leggyakoribb a kémkedés. Emellett a legradikálisabbnak számító szabotázsakciók számát érdemes még kiemelni.

Nézzük sorban, melyik támadástípus mit takar és milyen jellegzetes esetekről tudunk.

- Defacement (elcsúfítás): a legprimitívebb támadási forma, amikor a támadó megváltoztatja egy oldal megjelenését, általában azért, hogy így fejezze ki a (politikai) véleményét.

A kifinomult állami akciók között elenyésző a bot egyszerűségű defacementek száma. Érdemes mégis kiemelni a francia TV5 Monde tévécsatorna elleni 2015-ös támadást, aminek során magát az adást is megzavarták a támadók, akik azt állították magukról, hogy ők az Iszlám Állam Kiberkalifátus nevű hekkercsoportja. Csak évekkel később derült ki, hogy elterelő hadműveletről lehetett szó, és a támadás valójában a hírhedt Fancy Bear orosz csoport egyik első felbukkanása volt. Az ő nevüket a 2016-os amerikai hekkelések kapcsán ismerte meg a világ.

- Doxing: az áldozatról megszerzett személyes adatok, érzékeny információk nyilvánosságra hozása lejáratás, megszégyenítés vagy zaklatás céljából.

Bár az állami hátszelű doxing aránylag ritka, általában nagyot szólnak ezek az ügyek, hiszen a szennyes kiteregetését mindig nagy érdeklődés övezi. Az egyik legemlékezetesebb ilyen szivárogtatás a Sony 2014-es meghekkelését követte, amikor az észak-koreai Lazarus hekkercsoport a cég csupa érzékeny információt tartalmazó belső levelezését hozta nyilvánosságra.

A szivárogtatást remekül lehet kémkedéssel kombinálni, erre volt nagy botrányt kavaró példa az amerikai demokraták meghekkelése a 2016-os választási kampányban. Amellett, hogy a hekkerek bejutottak a Demokrata Párt hálózatára, ahol érzékeny információkhoz férhettek hozzá, feltörték Hillary Clinton kampányfőnöke, John Podesta levelezését is, és közkinccsé tették a Clinton-csapat belső levelezésének kényes részleteit.

- DDoS (elosztott túlterheléses támadás): a támadók több gépről egyszerre rengeteg kéréssel árasztanak el egy oldalt, amivel úgy megdolgoztatják a szervert, hogy megroppan a kezelhetetlen méretű forgalomtól és elérhetetlenné válik.

2007-ben a tallinni szovjet hősi emlékmű eltávolítása miatt kitört zavargások közepette támadás ért több észt kormányzati szervet, bankot és médiacéget. A támadás mögött feltehetően Oroszország állt; ez volt az első alkalom, hogy egy országot egy idegen hatalom ilyen látványosan megtámadott az interneten. A 2008-as orosz-grúz konfliktus alatt pedig Oroszország szinte a teljes grúz internetet megbénította. Ezt a két támadást szokás a nyílt kiberhadviselés nulladik kilométerkövének tekinteni.

- Adatmegsemmisítés: ennek a támadási formának a célja a puszta rombolás, például hogy a támadó anyagi kárt okozzon az áldozatnak vagy értékes adatok törlésével hátráltassa.

A kifejezetten a rombolást célzó támadások közül a legjelentősebbek a nagy 2017-es zsarolóvírus-özön két hulláma, az Észak-Koreához köthető WannaCry és az orosz NotPetya, amelyek pillanatok alatt végigsöpörtek a fél világon, és cégek tucatjainál okoztak minimum komoly fennakadást, rosszabb esetben súlyos adatvesztést. (A zsarolóvírusok a megtámadott gépen titkosítanak egyes fájlokat vagy a teljes rendszert, és csak váltságdíj fejében engednek újra hozzáférést a zárolt adatokhoz).

- Kémkedés: a támadó titokban jut be a célpont hálózatára, hogy onnan bizalmas információt (például üzleti vagy politikai titkokat) lopjon. Együtt járhat szivárogtatással mint dezinformációs támadással.

A kémkedés magasan a leggyakoribb támadástípus – az összes ismert akció 77 százaléka –, ami állami akciók lévén nem is meglepő. A legnagyobb vihart kavart eset a 2016-os amerikai elnökválasztási kampány idején történt, amikor két különálló orosz hekkercsoport egymástól függetlenül meghekkelte a Demokrata Pártot és egyes politikusait.

A kiberkémkedés története azonban ennél jóval régebbre nyúlik vissza. Ez már csak abból is látszik, hogy egészen hasonló eset is történt már nyolc évvel korábban is: két amerikai elnökjelölt, Barack Obama és John McCain kampányát hekkelték meg 2008-ban – csak akkor nem az oroszok, hanem a kínaiak. Ez volt az első alkalom, hogy egy idegen hatalmat azon kaptak, hogy az amerikai választások körül szaglászik online.

- Szabotázs: az áldozat működésének megzavarása, például a kritikus infrastruktúra megbénítása vagy egy gyár működésének ellehetetlenítése.

A modern kiberhadviselés legveszélyesebb frontja egy ország kritikus infrastruktúrájának és fontos vállalatainak szabotálása. Az első nagyobb nyilvánosságra került ilyen akció az iráni atomprogram ellen 2010-ben bevetett Stuxnet volt, amelyet amerikai és izraeli hekkerek fejlesztettek. Ez a támadás új szintre emelte a kiberháborút: a Stuxnet volt a világ első (ismert) kiberfegyvere, amely valódi fizikai kárt okozott.

Bár a köznyelvben minden kártékony programot szokás vírusnak hívni, a Stuxnet valójában nem vírus volt (amely más programokat vagy fájlokat megfertőzve terjed, és akkor aktiválódik, amikor a fertőzött fájlt valaki lefuttatja), hanem féreg: önálló program, amely képes emberi beavatkozás nélkül sokszorozni magát és a hibákat kihasználva terjedni egy hálózaton. A Stuxnet célja egyértelműen az iráni atomprogram szabotálása volt, de jó példa arra is, hogyan tud egy kiberfegyver túlnőni a készítői eredeti célján és elszabadulni: két évvel az iráni bevetése után már amerikai céget is fertőzött.

Az utóbbi években Ukrajna különösen kedvelt célpontja a szabotázsakcióknak: orosz hekkerek egy éven belül kétszer is belenyúltak az ország áramellátásába. 2015 végén a BlackEnergy nevű kártevővel több áramszolgáltató működését is megzavarták, és a telefonos ügyfélszolgálataikat is megbénították, hogy ne lehessen bejelenteni az áramkimaradást. Több mint 230 ezren maradtak áram nélkül, egyes területeken akár hat órán át. Ez volt az első ismert eset, hogy hekkereknek sikerült lelőniük a elektromos infastruktúrát, egyben ez volt a világ első kibertámadás okozta áramszünete.

Míg a 2015-ös támadásban a rendszerbe bejutó hekkereknek még manuálisan kellett lekapcsolniuk a villanyt, az egy évvel később, 2016 végén bevetett, Industroyer vagy CrashOverride nevű programjuk már automatizálta az áramszünet előidézését. Ebben a támadásban az ország áramellátásának ötöde esett ki egy órára. Ukrajna amúgy is az orosz kiberhadviselés tesztlaborja, az ország gyakorlatilag évek óta kiberorstrom alatt áll.

Rossz szomszédi viszonyok

A támadások mögött álló csoportok, illetve az őket támogató államok azonosítása nagyon nehéz.

Általában olyan közvetett jelek alapján lehet következtetni rájuk, mint hogy milyen korábbi támadások módszereit, eszközeit, kódjait, infrastruktúráját használták; melyik ország időzónájának munkaóráiban aktívak, milyen nyelvek tűnnek fel a kódban; illetve kinek állna gazdasági-politikai érdekében a támadás.

A valódi támadók persze tudják ezt, és megpróbálhatják úgy felépíteni az akciót, hogy azzal másra tereljék a gyanút, ezt hívják false flag (hamis zászló) műveletnek. Ezért amikor azt írjuk, hogy melyik ország állt egy-egy támadás mögött, mindig gondolják oda a mondat végére, hogy “nagy valószínűséggel”.

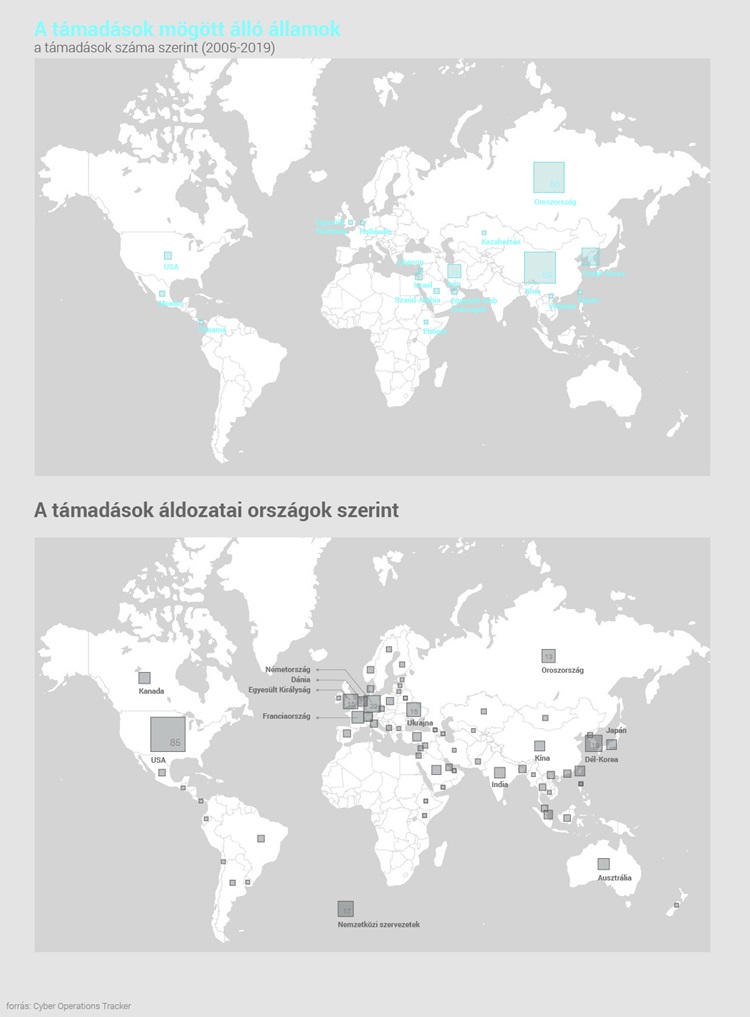

Az elérhető adatok szerint 22 ország indított már kibertámadást. Ezek a támadások persze különböző súlyúak, de darabra a legtöbb, 69 akciót Kína követte el. Őket követi Oroszország 66, Észak-Korea 22, majd Irán 13 támadással. Az adatok korlátozottságát mutatja, hogy az Egyesült Államok csak ötödik ezen a listán, pedig a valóságban azért vélhetően sokkal aktívabbak ennél.

Az áldozatok között viszont elsők, azaz az ismertté vált támadások közül az Egyesült Államokat érte a legtöbb, összesen 85. Őket követi Németország 20, Dél-Korea 19, Nagy-Britannia 15 és Ukrajna 14 fogadott támadással. Különféle nemzetközi szervezeteket 17 nagyobb támadás ért. (Az összes áldozat száma értelemszerűen nagyobb, mint a támadóké, hiszen egyetlen támadás akár egy tucat országon is végigsöpörhet, mint a Wannacry esetében is.)

Az áldozatok toplistáján végignézve két trend látszik világosan. Egyrészt egyértelmű slágernek számítanak a nyugati nagyhatalmak. Másrészt fokozott terhelésnek vannak kitéve a legaktívabb hekkerállamok közvetlen geopolitikai célpontjai, mint az Észak-Koreával szomszédos Dél-Korea vagy az Oroszország árnyékában fekvő Ukrajna.

A kiberháború elit kommandói

Maguknak az állami kötődésű hekkereknek az azonosítása is majdnem olyan nehézkes, mint az államé, amelyhez kötődnek. A támadóként azonosított csoportok kiberbiztonsági kontextusban valójában nem emberekre, azaz jól körülhatárolható hekkercsapatokra utalnak, hanem programokra és a kapcsolódó hálózati infrastruktúrára, vagyis az egy-egy támadáshoz használt eszközökre, amelyeket viszont nehéz konkrét személyekhez kötni. Tehát amikor arról beszélünk, hogy a Fancy Bear nevű csoport állhat az amerikai demokraták meghekkelése mögött, elsősorban arról van szó, hogy korábban már látott eszközöket és/vagy infrastruktúrát használtak a támadáshoz (illetve a célpont kiválasztása, a támadás jellege, a támadáshoz fűződő érdekek is egybevágnak már ismert mintázatokkal). Ennél biztosabbat csak akkor lehet mondani, ha a technológiai nyomokon kívül más, jellemzően hírszerzési információ is kéznél van.

Az egyes csoportok gyakran több néven is ismertek, mert ahány biztonsági cég, annyiféle elnevezést használnak. Olykor a támadó csoportok és az általuk használt eszközök neve is összekeveredik. A legfejlettebb csoportokat szokás APT-nek (Advanced Persistent Threat, fejlett tartós fenyegetés) hívni. A nevük arra utal, hogy ezek a hekkerek általában hosszabb távra rendezkednek be, mert a mezei kiberbűnözőkkel ellentétben nem az a céljuk, hogy minél gyorsabban bejussanak egy rendszerbe, ellopjanak valami értékeset, aztán továbbálljanak, hanem hogy észrevétlenül minél tovább ott tudjanak maradni és folyamatosan információt gyűjteni.

Nézzük országonként a legfontosabb csoportokat.

Orosz hekkerek

A manapság legismertebb orosz csoport az APT 28 / Fancy Bear / Sofacy / Pawn Storm neveken ismert kollektíva. Őket 2014-ben azonosították oroszként, ezen belül is a katonai titkosszolgálathoz, a GRU-hoz szokás kötni őket. A 2016-os amerikai elnökválasztás megzavarásában betöltött szerepük tette igazán híressé őket, de addigra, illetve azóta már körbehekkelték a világot: közük lehetett a TV5 Monde, a német kormány és a német parlament, a brit választások, a Nemzetközi Doppingellenes Ügynökség, a FIFA, a dánok, a csehek, sőt a maláj gép ukrajnai lelövését az oroszokra bizonyító újságírócsoport, a Bellingcat meghekkeléséhez is, akárcsak a BadRabbit zsarolóvírushoz. És nem utolsósorban a magyar hadügyminisztériumot is támadták.

A másik leghírhedtebb csoport a legalább 2008 óta aktív Dukes / APT 29 / Cozy Bear. Őket az az orosz hírszerzéshez, az FSZB-hez kötik, és a fenti kollégáiktól függetlenül ők is ott voltak az amerikai Demokrata Párt szerverein. De ezen kívül is egy sor amerikai állami és vállalati célpont meghekkelőjeként tartják őket számon a kutatók, akik Brazíliától Japánon át Új-Zélandig világszerte nyomon követték a támadásaikat. Az egyik nevük abból ered, hogy a kutatók az általuk használt kiberfegyverek egész arzenálját azonosította (legalább kilencet), és ezek mindegyikét valamilyen Duke-nak nevezték el (MiniDuke, CozyDuke, CloudDuke, stb). A fél Európa kormányzatait, köztük négy magyar célpontot is végigtámadó MiniDuke felfedezésében kulcsszerepe volt egy magyar kutatócsapatnak, a BME-n működő CrySys Labnak is.

Érdemes még kiemelni a Turla / Snake / Venomous Bear neveken futó csoportot is, amely diplomáciai, katonai célpontokra és kutatóintézetekre specializálódott. Az Egyesült Államokból, illetve európai, közel-keleti és közép-ázsiai országokból lop katonai, politikai és stratégiai adatokat. Kutatási szerveket és gyógyszercégeket is célba vesz, de sikeresen támadt már meg öregebb műholdakat is.

Rajtuk kívül említésre méltó még a Crouching Yeti / Energetic Bear / Dragonfly, amely világszerte az energetikától az IT-cégeken át a gyógyszeriparig számos területet célba vett már, de például több amerikai áramszolgáltató rendszerébe is bejutott. A BlackEnergy / Sandworm / Voodoo Bear pedig főleg ipari irányítórendszerek hekkelésében utazik, hozzájuk kötik a 2015-ös ukrajnai áramszünetet, de a 2008-as grúziai DDoS-támadásokhoz is közük lehetett. Szintén Oroszországhoz köthető a Team Spy, de őket már csak azért említjük, mert néhány éve ők is támadták Magyarországot.

Kínai hekkerek

2015-ben Barack Obama akkori amerikai és Hszi Csin-ping kínai elnök kibertűzszünetet kötöttek, és a megállapodás hatására Kína valóban visszavett az ipari kémkedésből, még ha teljesen nem is szüntette be azt. A Donald Trump által indított kereskedelmi háború elmérgesedése után viszont újra megszaporodtak az amerikai cégek ellen irányuló kínai hekkerakciók. A kínai hekkerek azonban sokkal óvatosabbak, mint néhány éve, és kifejezetten igyekeznek eltüntetni a nyomaikat, illetve a korábban már azonosított eszközeik helyett szabadon elérhetőeket használni, hogy elkerüljék, hogy könnyedén Kínához lehessen kötni őket.

Ahogy támadásból, úgy hekkercsoportból is Kínához köthető a legtöbb: a CFR gyűjtése szerint 39 különböző támadóegységük ismert. A legjelentősebb a kínai néphadsereg egyik egységeként számon tartott PLA Unit 61398, más néven APT 1. Ők főleg amerikai és nyugat-európai vállalatok elleni ipari kémkedést folytatnak, de azt a telekommunikációtól a pénzügyi szektoron és az egészségügyön át a bányászatig szinte minden elképzelhető területen. Az ismert akciói alapján legalább 141 cégtől loptak el sok száz terabájtnyi adatot, de a kormányzati szektort se kímélik.

A jelek szerint elég nagy létszámú csoport első nagyszabású akciója a Titán eső nevű támadássorozat volt, amelyben legalább 2003-tól kezdve éveken át kémkedtek amerikai és brit minisztériumok ellen. Erre 2005-ben derült fény, ezzel ez az első ismert állami támogatású kínai kémakció és a mai napig tartó kínai-amerikai kiberviszály nyitánya.

A 61398-as egység egy másik kiterjedt akciója volt a 2010-es Auróra hadművelet, amelyben körülbelül harminc amerikai cég hálózataira jutottak be és loptak el üzleti titkokat. Az áldozatok között voltak olyan óriások is, mint a Dow Chemical, a Morgan Stanley, a Yahoo, az Adobe, illetve a Google. Az Auróra mérföldkőnek számított, mert új szintre emelte az ipari kiberkémedést. Mivel azonban a cégek féltették az értékes kínai piacukat, egyedül a Google állt ki a nyilvánosság elé és vádolta meg Kínát a támadással – amiből végül az lett, hogy a cég kivonult Kínából, és a mai napig nem tért vissza. (Bár épp nagy külső és belső felháborodás közepette fut a Dragonfly kódnevű kínai projekt, amelyben az állami cenzúra igényeinek megfelelő kiadást fejlesztenek a keresőjükből a kínai piacra.)

2014-ben az amerikai kormány vádat emelt a csoport öt tagja ellen ipari kémkedés miatt. Ez volt az első és azóta is – legalábbis a Huawei-ügyig – a legkomolyabb konfrontáció a két ország között az állami kémkedések kapcsán.

Egy másik magasan jegyzett állami kötődésű kínai hekkercsoport az APT 10 / MenuPass / Cloud Hopper / Stone Panda, amely legalább 2009 óta aktív. Ők is hasonló profilú támadásokat hajtottak végre Japántól Új-Zélandig, de az egyes cégek mellett előszeretettel utaztak olyan IT-szolgáltatókra, amelyek más vállalatok infrastruktúráját menedzselik (például adattárolási, jelszókezelési szolgáltatást nyújtanak), és rajtuk keresztül jutottak be az ügyfeleik rendszereibe. Ilyen indíttatású támadás érte például az IBM-et és a HP-t is.

Észak-koreai hekkerek

A leghírhedtebb észak-koreai hekkercsoport egyértelműen a Lazarus / Hidden Cobra. Legalább 2009 óta aktívak, a hozzájuk köthető támadások között kémkedés és a klasszikus kiberbűnözéssel határos pénzszerző műveletek is találhatók. A két legnagyobb port kavart akciójuk a Sony 2014-es meghekkelése, illetve a 2017-es Wannacry zsarolóvírus világra szabadítása volt, de DDoS-támadásokat is elkövettek, és szinte minden területre lőnek. Leggyakrabban azonban a pénzügyi szektort támadják. 2018-ban az amerikai kormány vádat emelt a Lazarus két feltételezett tagja ellen.

2016-ban az egyszerűbb banki támadások mellett észak-koreai hekkereknek a SWIFT nemzetközi bankközi kommunikációs rendszerrel is sikerült visszaélniük. (Magát a SWIFT-et nem hekkelték meg, csak a bankok kapcsolódó rendszereit.) Korábban ezt is a Lazarus számlájára írták, később egyes szakértők arra jutottak, hogy egy Lazarus alá tartozó, Bluenoroffnak elnevezett külön csoportról lehet szó, míg mások inkább önálló tényezőként számolnak velük – APT 38 néven –, akik csak az erőforrásokon osztoznak a Lazarusszal.

Iráni hekkerek

Bár a hekkereik ritkábban kerülnek elő a hírekben, említést érdemel még Irán is, mert a jobban fókuszban lévő orosz és kínai hekkerek árnyékában az iráni hekkerek egyre kifinomultabb támadásokat hajtanak végre. Biztonsági cégek és az Egyesült Államok már tavaly arra figyelmeztettek, hogy az iráni állami hekkerek mozgolódni kezdtek, és támadásra készülnek a nyugati országok infrastruktúrája ellen, részben annak köszönhetően, hogy Donald Trump amerikai elnök három év után felmondta a 2015-ös iráni atomalkut. Tavaly év végén valóban igen aktívnak is bizonyult Irán a kibertámadások terén.

Közben az Egyesült Államok még tavaly megvádolta Iránt, hogy ők állnak a SamSam nevű zsarolóvírus mögött, amely 34 hónapon át fertőzött főleg amerikai közintézményeket. Újabban pedig a célpontok közvetlen megtámadása helyett elkezdtek a netes infrastruktúra meghekkelésén keresztül bejutni a kiszemelt cégek rendszereibe. Idén év elején például fény derült egy két éve folyó akciójukra, amelyben a doménnévrendszer eltérítésével gyűjtöttek információt a kiszemelt kormányokról és telekommunikációs cégekről világszerte. Márciusban pedig a Microsoft kapcsolt le egy rakás iráni hekkerekhez köthető weboldalt.

Legalább 2013 óta működik az APT 33 / Elfin nevű csoport. Ők jellemzően a repülési és az energetikai szektor szereplőit célozzák. Hozzájuk köthető a Shamoon nevű kártevő, ez volt kvázi az iráni válasz a Stuxnetre. Először 2012-ben vetették be, a nagy iráni rivális Szaúd-Arábia és egyben a világ egyik legnagyobb olajcége, a Saudi Aramco ellen. A cél egyértelműen a károkozás volt, a támadásban 35 ezer számítógépről töröltek minden adatot. A Shamoon később többször újra felbukkant, az APT 33-hoz a Saipem nevű olasz olajcég elleni támadáskor sikerült kötni.

A legalább 2014 óta aktív APT 34 / OilRig főleg a Közel-Keletre összpontosít, ők leginkább a kritikus infrastruktúrát célozzák, de pénzügyi és telekommunikációs cégeket is támadnak. A közelmúltban viszont meghekkelhették őket: egy titokzatos csoport épp az elmúlt hónapokban kezdte el közzétenni az eszközeiket és a tagjaik adatait. Ismertebb csoport még az APT 39, ők főleg telekommunikációs, idegenforgalmi és techszektor ellen indítanak támadásokat.

Amerikai hekkerek

Bár az amerikai állami hekkerekről tudunk a legkevesebbet, ami mégis napvilágra került róluk, az brutális. Az Equation Group néven ismertté vált elit hekkercsoport működését csak 2015-ben leplezte a Kaspersky Lab, de legalább 2001 óta aktívak, és minden jel szerint az amerikai Nemzetbiztonsági Ügynökséghez (NSA) köthetők. Az eszközeik komplexitása és a tevékenységük kiterjedtsége alapján a világ egyik, ha nem a legkifinomultabb hekkercsoportjáról van szó. Rendkívül fejlett eszközöket fejlesztettek, a kártevő programjaik képesek megsemmisíteni magukat, így szinte láthatatlanul tevékenykedhetnek. Oroszországtól Iránon és az Egyesült Arab Emírségeken át Indiáig és Kínáig az egész világot végighekkelték, legalább 42 országban fertőzték meg minimum ötszáz áldozat rendszereit, kormányzati, diplomáciai, telekommunikációs, űripari infrastruktúrákat támadtak, de a célpontjaik között volt az energiaipar, nukleáris kutatások, katonaság, tömegmédia, pénzügyi intézetek és titkosítással foglalkozó cégek is.

Kevés támadás köthető egyértelműen az Equation Grouphoz, mára mégis nagy biztossággal állíthatjuk, hogy a legfejlettebb ismert kiberfegyverek egy jó része náluk vagy az ő közreműködésükkel készült. Közük lehetett az iráni atomprogramot megnyomorító, amerikai-izraeli koprodukcióban készült Stuxnethez, illetve annak különféle rokonaihoz és utódaihoz is, amelyek közül többnek a felfedezésében is közreműködtek a CrySys Lab magyar kutatói.

A Duqu a Stuxnet unokatestvére, 2011-ben fedezték fel, de akkor már több éve aktív volt, azaz előbb fejleszthették, mint magát a Stuxnetet. Ezt nem szabotázsra, hanem annak előkészítésére, információgyűjtésre használták. 2015-ben tűnt fel a Duqu 2.0, feltehetően ennek a segítségével jutottak be izraeli hekkerek a Kaspersky rendszereibe, ami aztán az orosz központú biztonsági cég amerikai szankcionálásába torkollott. Szintén ehhez a kártevőcsaládhoz sorolható, de távolabbi rokon a Flame vagy más néven sKyWIper, amelyet elsősorban a Közel-Keleten, főleg Iránban vetettek be, de magyar célpontjai is voltak. A Flame-en alapul a többek között bankok ellen is alkalmazott Gauss.

Az Equation Group neve akkor vált szélesebb körben ismertté, amikor felakasztották a hóhért: valaki meghekkelte az NSA szuperhekkereit, és 2016 nyarán egy titokzatos csoport, a Shadow Brokers nyilvánosságra hozta több eszközüket, majd később több alkalommal is újabb kódokat szivárogtatott ki. Ebből azóta több galiba is származott, például a 2017-es zsarolóvírus-fertőzési hullámot az NSA által saját célra felfedezett Windows-sebezhetőség, illetve az annak kihasználásához írt eszközök tették lehetővé. Ami jól illusztrálja, hogy miért veszélyes játék felhasználók millióit veszélybe sodorva nulladik napi (az adott szoftver gyártója által sem ismert) sebezhetőségeket gyűjtögetni a kiberháborúsdihoz, ahelyett, hogy jeleznék az ilyesmit a gyártónak, hogy az minél előbb javíthassa.

Bár az állami kiberhadviselés statisztikáiban nem jelennek meg, említést érdemelnek még azok a kiberkémkedést szolgáltatásként kínáló privát cégek, amelyek a klasszikus hadviselés magánhadseregeihez, például a ma már Academi néven működő, hírhedt Blackwaterhez hasonlóan állami megrendelésre szinte bármilyen konfliktusban bevethetők. Ezek a jellemzően állami hírszerző szerveknél edződött egykori ügynökök által alapított cégek főleg a Közel-Keleten működnek, a legismertebbek az izraeli NSO Group és az egyesült arab emírségekbeli DarkMatter.

Megtorlás csak elvétve akad

Ahogy az a fenti példákból is látszik, az állami kibertámodások intenzitása általában a külpolitikai eseményekkel összhangban változik: látványos példa, ahogy a kínai hekkerek aktivitása a 2015-ös meg nem támadási egyezmény hatására csökkent, és az amerikai-kínai kereskedelmi háború után újra pörgött fel újra. Az iráni támadások az atomalku megkötésével csillapodtak, annak felmondásával megint magasabb fokozatba kapcsoltak.

De nem árt észben tartani, hogy nemcsak maguk a kibertámadások, de az azokra adott vagy éppen nem adott reakció is lehet politikai eszköz. Jól mutatja ezt Kína példája: a kínai kémkedés fölött az amerikai cégek nyomására éveken át szemet hunyt az amerikai kormány, amíg ez volt a gazdasági érdekük, majd most az elmérgesedő kereskedelmi háború részeként már nyíltan kémkedéssel vádolják és szankcionálják a legfontosabb kínai techcéget, a Huaweit.

Már maga a támadással vádolt ország nyilvános megnevezése is politikai aktus, és gyakori vita tárgya, hogy a “naming and shaming“ (a támadó megnevezése és ezzel megbélyegzése) valódi elrettentő erővel bíró reakció-e, vagy a nyilvános kiállás inkább kontraproduktív, mert porcelánboltba rontó elefántként rontja egy esetleges kiberválaszcsapás esélyeit.

Érdemes ilyen szemmel is megvizsgálni a CFR adatbázisát. Az abban szereplő támadásoknak csak 28 százalékát követte bármiféle nyilvános reakció, és ezek nagy része is kimerült a nyilvánosság előtti megvádolásban. Erőteljes válaszlépés pedig csak a támadások szűk 7 százalékára érkezett – minden esetben az Egyesült Államok részéről. Ebből a 14 esetből 10-ben büntetőeljárás indult, 4-ben pedig szankciókat vezettek be a támadás mögött álló országgal szemben.

A 10 büntetőeljárásból 4 orosz, 2 kínai, 2 észak-koreai és 2 iráni hekkerek ellen indult, a 4 szankcióból pedig 3 Oroszországot és 1 Észak-Koreát sújtotta:

- Az első kibertámadás miatti szankció Észak-Korea ellen irányult a Sony 2014-es meghekkelése miatt.

- A másodikat a Demokrata Pártot meghekkelő oroszokra szabták ki a 2016-os amerikai elnökválasztás befolyásolásának kísérlete miatt.

- A harmadik és negyedik valójában egy összevont amerikai szankció volt két 2018-as támadási hullám miatt, amelyeket szintén Oroszországhoz kötnek. Az egyikben amerikai kritikus infrastruktúrát, azon belül is az energiaellátási rendszer több szereplőjét támadták. A másikban hálózati eszközök voltak a célpontok: 54 országban félmillió routert fertőzött meg a VPNFilter nevű kártevő. A szankciók hivatalos indoklása ezek mellett említi még a NotPetya zsarolóvírust és az Atlanti-óceán alatti távközlési kábelek körüli fokozott orosz aktivitást is.

Bár különböző állami és piaci vezetők rendszeresen fogadkoznak, hogy most már tényleg gátat szabnak a kontrollálatlan támadásoknak, vagy legalább valamiféle digitális genfi egyezménnyel fenntartható mederbe terelik, továbbra sem látszik, hogy ezekből a kísérletekből hogyan és mikor valósulhat meg bármi. Ha születik is egyszer valóban életképes szabálykönyv a kiberhadviselés kordában tartására, az még biztosan jó pár évbe és jó néhány valódi következmény nélkül hagyott kibertámadásba fog kerülni.

(Forrás: index.hu)